RTBH là thuật ngữ viết tắt của cụm từ Remotely triggered black hole. Theo như tài liệu chính gốc từ Cisco tại đây thì RTBH là phương pháp kỹ thuật dùng để chặn lưu lượng tấn công DDoS trước khi đi vào mạng của khách hàng.

RTBH là một kỹ thuật không xa lạ với các nhà mạng lớn trên thế giới, đặc biệt đây là một trong những phương pháp kỹ thuật bắt buộc phải có và được sử dụng đối với các công ty kinh doanh dịch vụ antiddos lớn trên thế giới. Đây là phương pháp kỹ thuật dùng để ngăn chặn các đợt tấn công lưu lượng lớn (volumetric DDoS attack). Điển hình tại Singapore thì có Singtel và StarHub sử dụng cho dịch vụ Antiddos của họ (có tên là clean pipe).

Tại vHost chúng tôi không sử dụng bất kì hardware firewall nào để ngăn chặn tấn công DDoS vì firewall thường bị giới hạn bởi tính năng kỹ thuật (features), giới hạn công nghệ và hạn chế sự can thiệp đối với các pattern attack mới. Nếu hardware firewall chưa kịp cập nhập các mẫu tấn công mới này thì rất khó để ngăn chặn đối với các biến thể tấn công khác nhau.

Vây khi nào thì sử dụng RTBH?

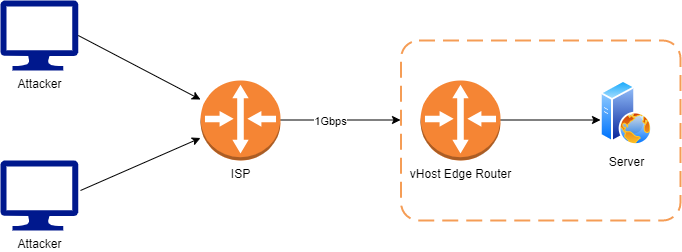

Giả sử mô hình server tại một datacenter kết nối với các ISP như sau, hệ thống router của bạn kết nối với các nhà mạng ISP chỉ có băng thông 1Gbps nhưng traffic tấn công lên tới 5Gbps. Lúc này cho dù firewall của bạn có mạnh cỡ nào đi chăng nữa, tính năng có hay cỡ nào đi chăng nữa thì hệ thống của bạn đã bị nghẽn băng thông trước khi traffic đi vào được tới cho firewall xử lý (đây cũng là 1 trong những lý do tại sao vHost không sử dụng bất kì hardware firewall nào). Lúc này RTBH sẽ là phương pháp để bạn trigger yêu cầu các nhà mạng drop traffic tới đối tượng bị tấn công (là IP trong mạng của bạn). Cụ thể là sẽ drop các request tới 1 IP /32 (áp dụng IPv4) hoặc 1 IP /128 (áp dụng cho IPv6) để bảo vệ các khách hàng khác.

Hãy cùng xem xét một ví dụ sau để hiểu rõ hơn về RTBH

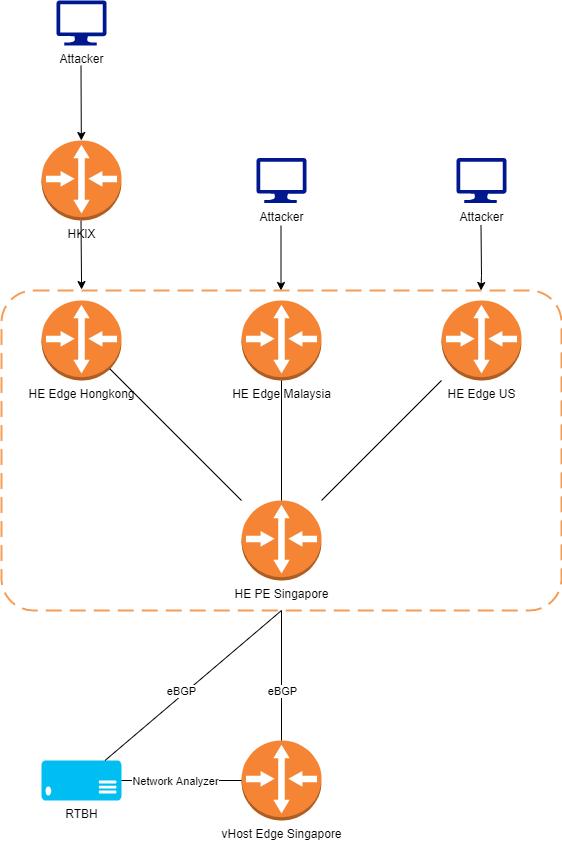

Đây là một mô hình kết nối mạng ví dụ vHost tại Singapore đang sử dụng, kết nối trực tiếp với nhà mạng Hurricane Electric (HE) tại Singapore

Khi traffic bình thường và không bị tấn công, mạng từ Việt Nam truy cập qua Singapore sẽ lần lượt đi từ mạng gia đình, lên ISP của Viettel –>đi ra khỏi mạng Viettel –>chuyển qua trạm trung chuyển internet quốc gia của Hồng Kông (HKIX), sau đó sẽ tiếp tục chuyển về Edge Router của HE tại Singapore –>tiếp tục chuyển traffic về Edge Router của vHost tại Singapore và Router vHost sẽ chuyển traffic về cho server trong datacenter.

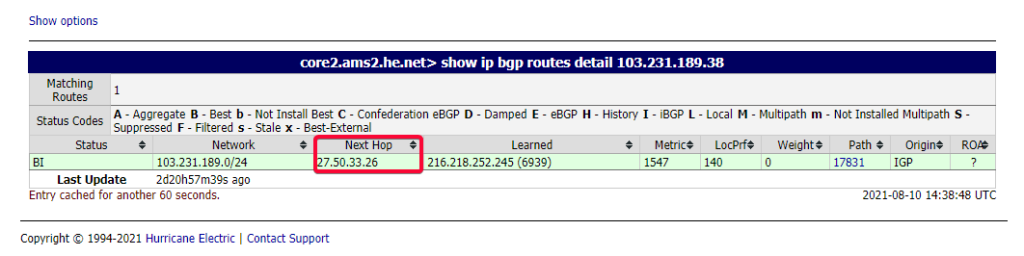

Tiếp tục kiểm tra traffic routing đối với IP 103.231.189.38 từ 1 router của HE tại Amsterdam thì hệ thống sẽ có next hop là Edge Router của vHost tại Singapore.

Trong trường hợp hệ thống giám sát và phát hiện có IP trong datacenter của vHost bị tấn công lớn hơn ngưỡng cho phép, hệ thống vHost sẽ tự động trigger với Edge Router của HE tại Singapore, và ngay lập tức Edge Router tại Singapore sẽ cập nhập yêu cầu này và chuyển tới toàn bộ tất cả các Edge Router của họ trên toàn thế giới và yêu cầu các Edge Router này drop traffic ngay lập tức nếu nhận được request tới IP đang bị tấn công này.

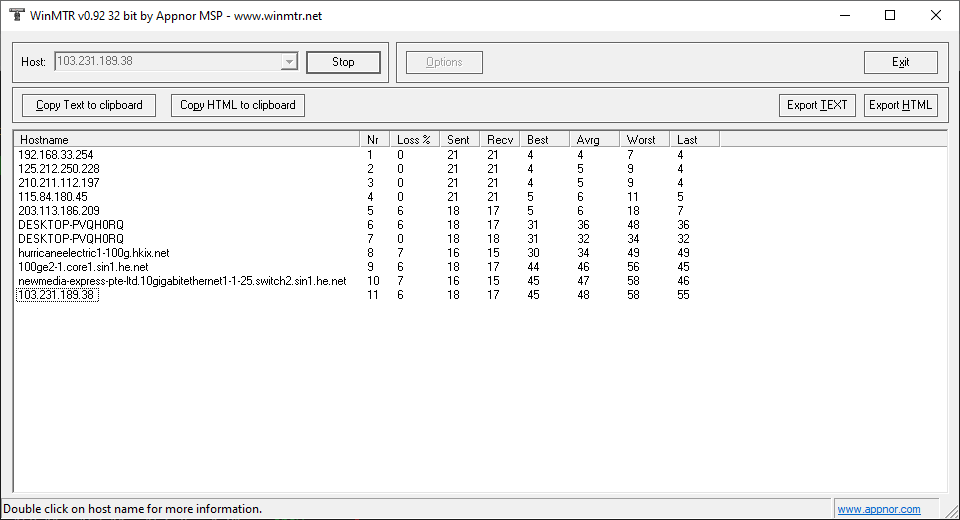

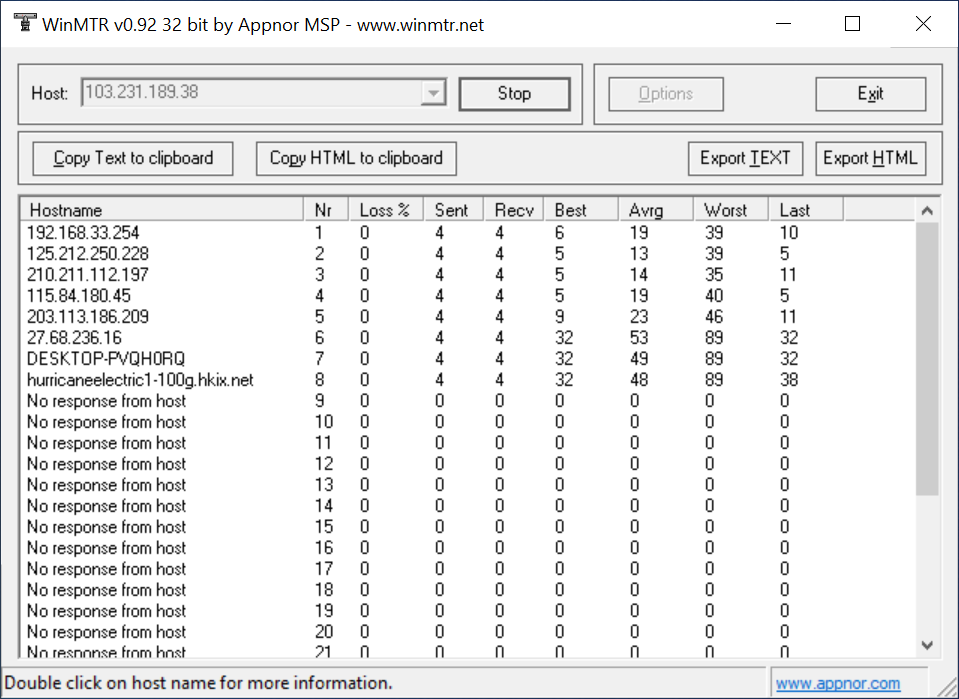

Đây là bảng tracert 1 IP khi bị tấn công, hệ thống từ Việt Nam sẽ chuyển qua Hồng Kông IX và Hồng Kông IX sẽ chuyển traffic tiếp tục cho Edge Router của HE tại Hồng kông. Tuy nhiên do phía server RTBH của vHost đã yêu cầu trigger blackhole IP này vì vậy phía Edge Router của HE tại Hồng kông sẽ drop traffic của IP này ngay lập tức tại đó mà không chuyển về cho Edge Router của họ tại Singapore nữa.

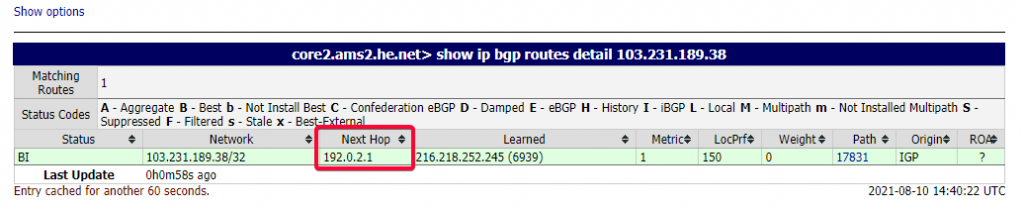

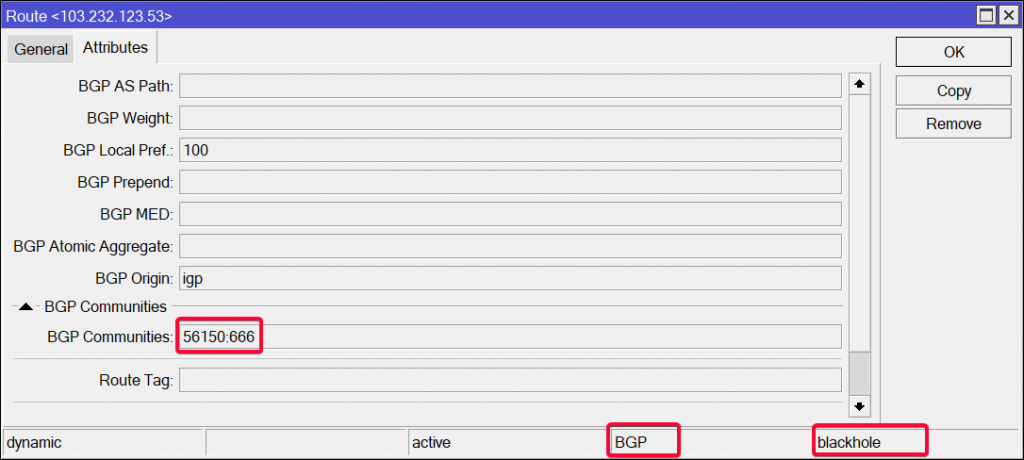

Để chắc chắn vHost sẽ kiểm tra từ 1 Edge Router tại Amsterdam, và hệ thống Edge Router tại Amsterdam đã nhận yêu cầu trigger blackhole do vHost gửi qua và chuyển về next hop là 192.0.2.1 (null addresses).

Khi hệ thống phát hiện traffic tấn công không còn nữa, hệ thống sẽ tự động trigger và yêu cầu các Edge Router remove các IP này và tiếp tục điều phối traffic về Edge Router của vHost.

Đây là quá trình diễn ra hoàn toàn tự động, không cần phải can thiệp bằng con người như email hay gọi điện để được hỗ trợ và xử lý. Để sử dụng được RTBH thì yêu cầu phải có sự phối hợp từ các ISP.

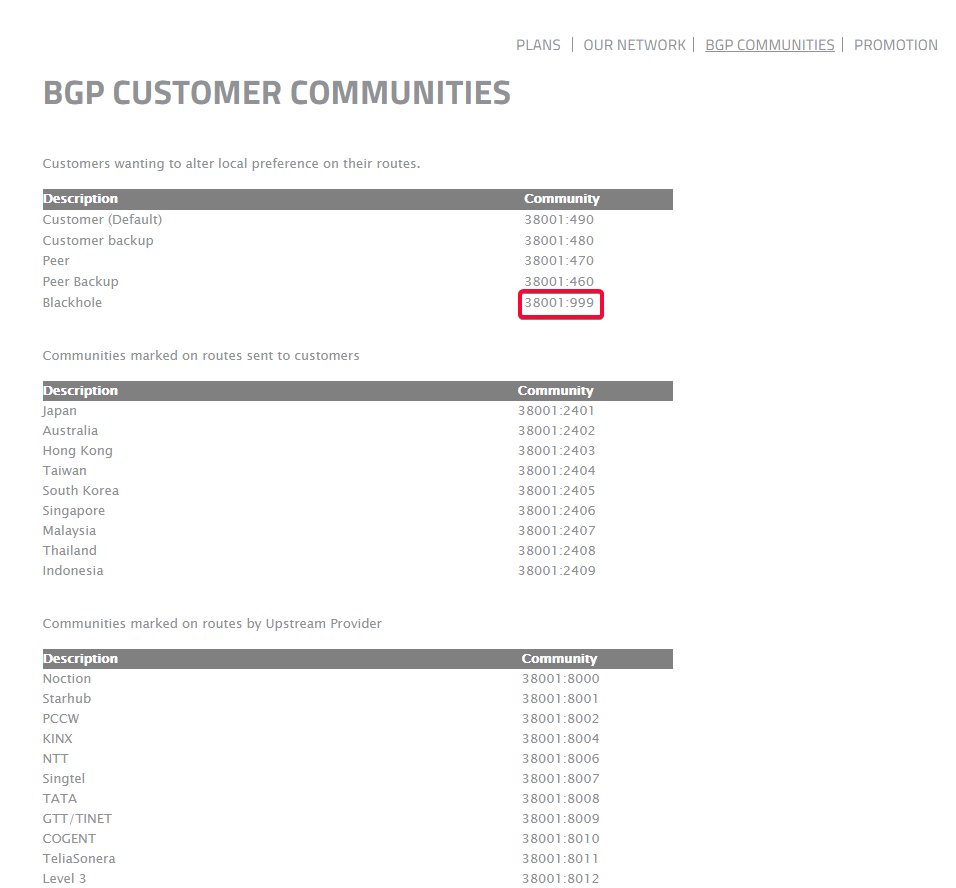

Để triển khai được RTBH thì bắt buộc các ISP phải triển khai BGP Community và công bố các community này cho khách hàng của họ. BGP Community là một kỹ thuật không mới, phần lớn các ISP trên thế giới bắt đầu đưa vào sử dụng kể từ năm 2012.

Ví dụ về BGP Community của HE: https://www.he.net/adm/blackhole.html

Ví dụ bên dưới là BGP community mà một Peering Exchange (IX) tại Singapore họ đang công bố cho khách hàng của họ:

Và BGP community của nhà mạng Cogent:

Mặc dù các kỹ thuât này tôi đã đề cập với các nhà mạng tại Việt Nam từ năm 2017 nhưng cho tới nay thì hiện tại mới chỉ có duy nhất datacenter VNPT áp dụng. Các datacenter còn lại tại Việt Nam thì chưa hiểu đúng về kỹ thuật này và đang áp dụng sai.

- VNPT: đang hiểu và áp dụng sai về RTBH. Hiện tại vHost đã cung cấp thêm tài liệu kỹ thuật để giải thích về phương thức hoạt động của RTBH để VNPT nghiên cứu. (Cập nhật 18/8/2021: VNPT đã khắc phục lỗi triển khai này hoàn tất và vHost đã cùng phối hợp kiểm tra lại kết quả test thành công).

- Viettel: đang hiểu sai về RTBH và sử dụng sai công nghệ này. Chưa cung cấp được RTBH public ra cho các khách hàng của họ mà mới chỉ áp dụng nội bộ.

- FPT: chưa triển khai.

- CMC: chưa triển khai.

Hiện tại vHost đã triển khai BGP Community blackhole đối với các Edge Router của vHost tại tất cả các datacenter. Đối với các khách hàng đang sử dụng dịch vụ antiddos của vHost có thể quảng bá với BGP Community 56150:666 để thực hiện RTBH.

RTBH chỉ là một trong những phương pháp kỹ thuật dùng để ngăn chặn tấn công DDoS. Khi sử dụng RTBH đồng nghĩa với việc là hệ thống khách hàng đang bị tấn công sẽ bị gián đoạn dịch vụ (có thể nói là attacker đã ddos thành công) nhưng lúc này tất cả các khách hàng khác không bị ảnh hưởng dịch vụ vì đợt tấn công lớn như thế này.

Ngoài phương pháp RTBH ra (block traffic attack tới IP của khách hàng) thì còn kỹ thuật cao hơn là BGP Flowspec. Chi tiết về phương pháp này tôi sẽ trình bày trong bài viết tiếp theo.